-

MCBW 2024, Panel „Verantwortung übernehmen – Lernen von den Besten“

-

Künstliche Intelligenz und New Work: Ich war zu Gast im Podcast Genius Alliance

-

EcoVadis Nachhaltigkeitsbewertung: Nextwork erklimmt 2024 den Gipfel mit der Platinum-Medaille – jetzt unter den Top 1 % der Branche

-

Im Visier der Cyber-Betrüger: Eine persönliche Auseinandersetzung mit Phishing-Attacken

-

Unser Jahresabschluss 2023: Offenheit und psychologische Sicherheit in Zeiten des Misserfolgs

-

„Mach doch mal was mit Datenschutz“ – Dein Sprungbrett in eine zukunftsorientierte Karriere (Vorsicht: Saucooles Jobangebot!)

-

Vom Hörer zum Gast im Podcast ‚On the Way to New Work‘

-

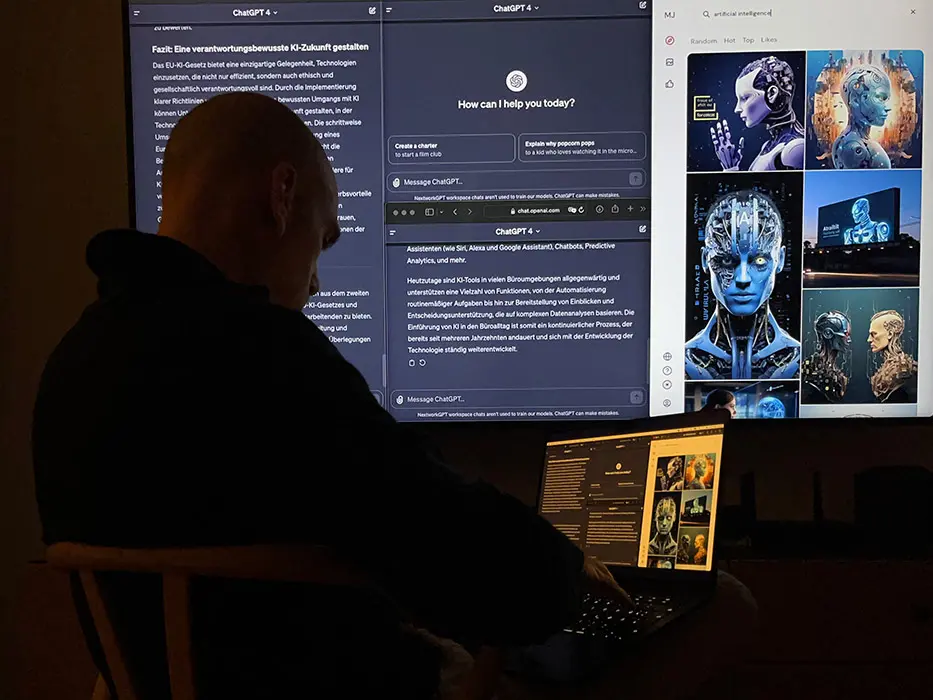

KI-Tools im Unternehmenseinsatz: Orientierungshilfen für Unternehmen und Mitarbeitende

-

NXT Pay: Unendlicher Urlaub, Inflationsausgleich, Entwicklungs- und Beteiligungsmodell

-

Ein Jahr der Vertiefung und Verwandlung im ‚New Work MasterSkills‘ Programm: Wie ich zum menschlichen Werbebanner wurde

-

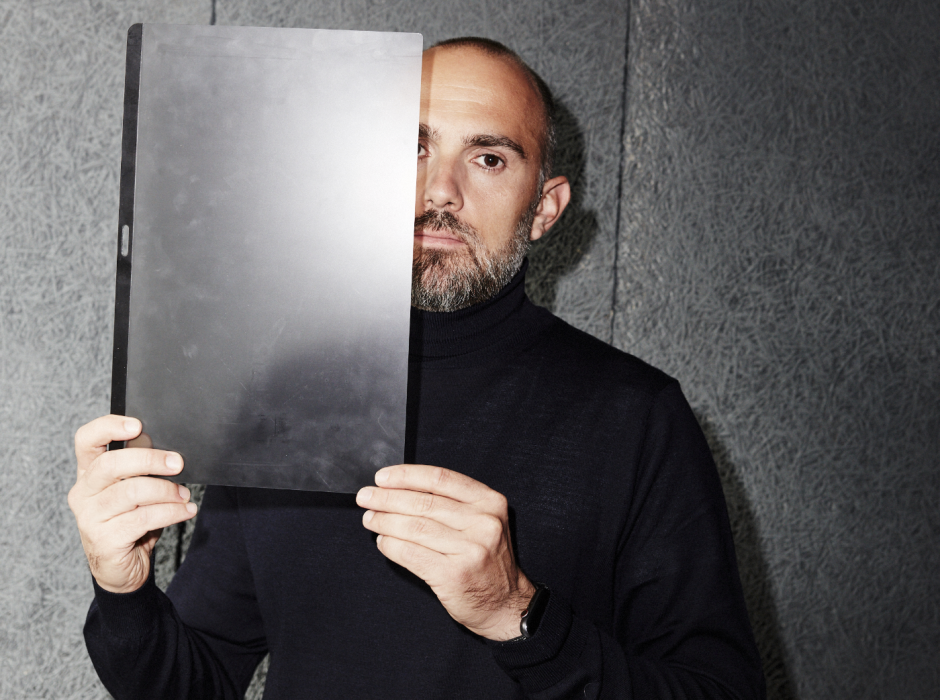

Doppelspitze bei Nextwork: Philipp Brändl wird Co-CEO

-

Nextwork versendet keine XMAS-Geschenke oder E-Mails. Wir spenden stattdessen: 10.000€.

-

Nextwork feiert das Jahr 2023 in Bad Gastein im Miramonte!🎄 🏔 🎿 🏂 😎 👻 💃 🕺 🍸 🤸♂️ 🤳 …

-

Verantwortung übernehmen: Warum Nextwork eine B Corp ist

-

Ein bewegender Moment (Podcastfolge zu Ersthelferausbildung für mentale Gesundheit (MFHA)

-

Wanted: Unternehmen für Pro Bono B Corp Zertifizierungs-Begleitung

-

5 einfache Schritte zu mehr Nachhaltigkeit (Gastbeitrag W&V)

-

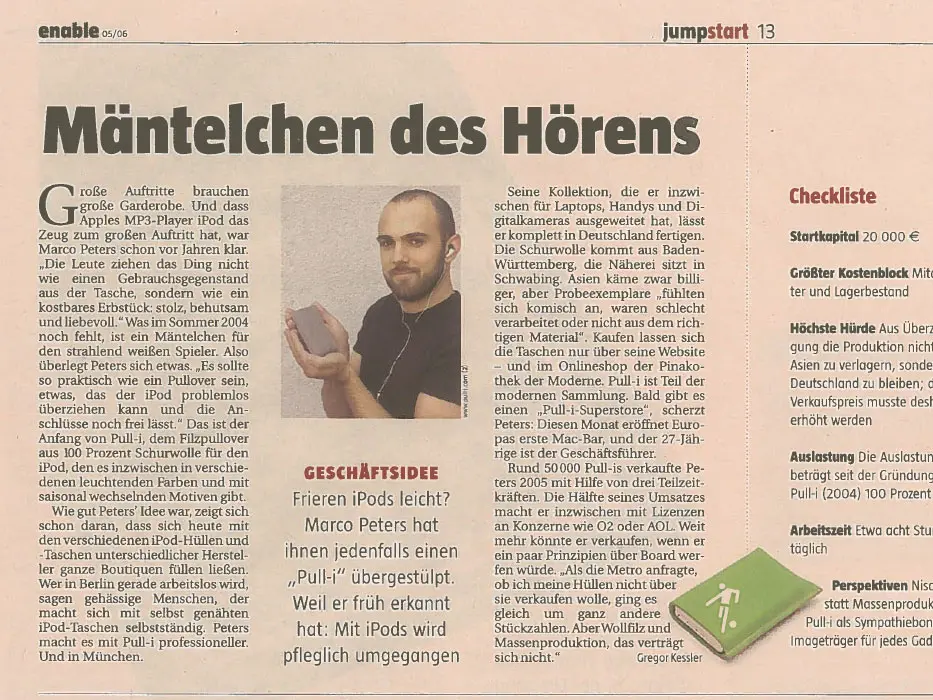

PULL-i: Mein Weg durch die Höhen und Tiefen des Unternehmertums

-

Meine Reise als B Leader und Hintergründe zum B Leader Training

-

So bauen Startups eine solide und zukunftssichere IT auf (Fachartikel deutsche startups)

-

Greenwashing – mehr Glaubwürdigkeit für die Guten (Fachartikel zu B Corp)

-

15 Jahre gemeinsames Wachstum – High Five auf einen außergewöhnlichen Mitstreiter

-

Nextwork Teamausflug Sommer 2023 in Bad Gastein 😍

-

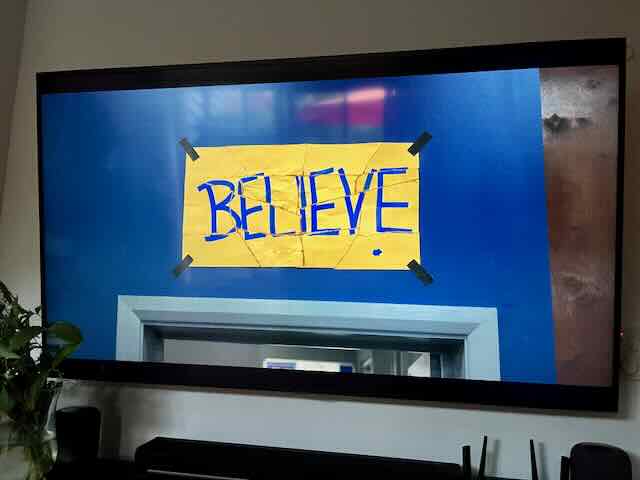

Be curious, not judgemental; Oklahoma, Goldfish and Barbecue Sauce – The Lasso Way