Kategorie: Allgemein

-

MCBW 2024, Panel „Verantwortung übernehmen – Lernen von den Besten“

Am Mittwoch, den 15. Mai, bin ich beim Panel „Verantwortung übernehmen – Lernen von den Besten“ dabei! Das Ganze findet im Rahmen der Munich Creative Business Week (MCBW) 2024 statt, organisiert von METZLER VATER und bayern design GmbH. Wann? Mittwoch, 15. Mai, 19:00 – 21:00 UhrWo? METZLER VATER, Balanstraße 69B, 81541 MünchenWie? Zu Anmeldung geht…

-

Künstliche Intelligenz und New Work: Ich war zu Gast im Podcast Genius Alliance

Kürzlich war ich zu Gast im Genius Alliance Podcast, moderiert von Norman Müller. Wir haben tiefgreifend die Potenziale und Herausforderungen von Künstlicher Intelligenz (KI), New Work und Cybersecurity erörtert. Als Teil von Nextwork befinde ich mich täglich an der Schnittstelle dieser Entwicklungen und sehe, wie sie die Arbeitswelt prägen könnten – und welche Stolpersteine dabei…

-

EcoVadis Nachhaltigkeitsbewertung: Nextwork erklimmt 2024 den Gipfel mit der Platinum-Medaille – jetzt unter den Top 1 % der Branche

In einer Welt, die zunehmend Nachhaltigkeit und soziale Verantwortung in den Mittelpunkt rückt, ist es essentiell, nicht nur darüber zu sprechen, sondern diese Werte mit Leben zu füllen. Nextwork hat diesen Ansatz erneut in beeindruckender Weise unter Beweis gestellt, indem wir das EcoVadis Platinum-Rating erreicht haben. Diese außergewöhnliche Leistung katapultiert Nextwork in die Eliteklasse der…

-

Im Visier der Cyber-Betrüger: Eine persönliche Auseinandersetzung mit Phishing-Attacken

Die digitale Welt ist ein Spielplatz für Innovationen und Möglichkeiten, doch leider auch für jene, die diese Freiräume zu ihrem Vorteil – auf Kosten anderer – nutzen wollen. Trotz einer Reihe von Sicherheitsmechanismen, die wir bei Nextwork für unsere Postfächer implementiert haben, finde ich mich täglich dabei wieder, mehrere E-Mails auf ihre Authentizität zu überprüfen.…

-

Unser Jahresabschluss 2023: Offenheit und psychologische Sicherheit in Zeiten des Misserfolgs

Als part-time CEO von Nextwork, einer Rolle, die ich mir mit Philipp, meinem Co-CEO, teile, stehen wir vor der kontinuierlichen Aufgabe, unser Unternehmen durch die Höhen und Tiefen der Geschäftswelt zu navigieren. In dieser geteilten Führungskonstellation bringen wir beide unsere einzigartigen Stärken und Perspektiven ein, um Nextwork voranzubringen. Doch nicht immer ist der Weg von…

-

„Mach doch mal was mit Datenschutz“ – Dein Sprungbrett in eine zukunftsorientierte Karriere (Vorsicht: Saucooles Jobangebot!)

In einer Zeit, in der Datenschutz und Datensicherheit zu den Schlüsselthemen in Technologie und Wirtschaft avanciert sind, eröffnet sich eine einzigartige Chance, Teil einer zukunftsweisenden Bewegung zu werden. Der Aufruf „Mach doch mal was mit Datenschutz“ ist längst nicht mehr nur ein gut gemeinter Rat unter Freunden, sondern eine berufliche Chance, die in ihrer Bedeutung…

-

Vom Hörer zum Gast im Podcast ‚On the Way to New Work‘

Als langjähriger Zuhörer dieses Podcasts habe ich nahezu jede Folge verschlungen. Und ich habe schon oft mit dem Gedanken gespielt, irgendwann selbst einmal Gast im „On the Way to New Work“ Podcast zu sein. Diese Vorstellung ist nun Realität geworden. Hier geht es zur folge: https://newwork.podigee.io/418-417-marco-peters-part-time-ceo-und-b-leader-bei-nextwork Als die Einladung von Michael Trautmann in meinem Postfach…

-

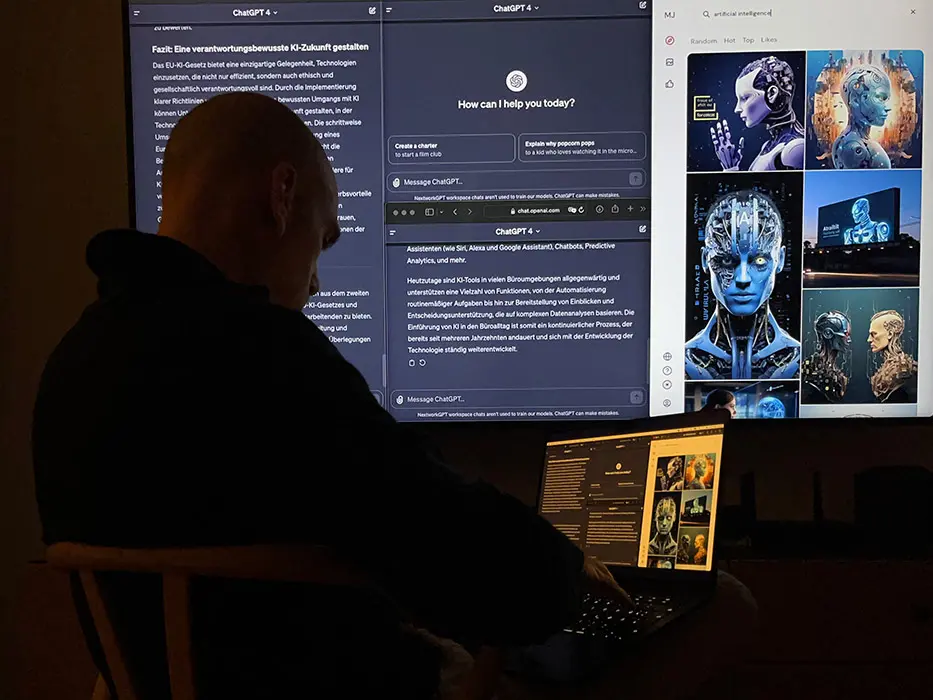

KI-Tools im Unternehmenseinsatz: Orientierungshilfen für Unternehmen und Mitarbeitende

Die Integration von Künstlicher Intelligenz (KI) in unseren Alltag und in die Abläufe unserer Unternehmen ist längst keine Zukunftsmusik mehr. Seit Jahren begleiten uns Technologien, die auf KI basieren, und erleichtern unser Leben und Arbeiten auf vielfältige Weise. Ob es um die Optimierung unserer Suchmaschinen geht, um E-Mail-Spamfilter, die unsere Postfächer sauber halten, um sprachgesteuerte…

-

NXT Pay: Unendlicher Urlaub, Inflationsausgleich, Entwicklungs- und Beteiligungsmodell

Normalerweise rufen wir bei unserem ‚Full House‘ alle digital zusammen, um Neuigkeiten zu teilen, die uns alle betreffen – jeder sitzt dann irgendwo, verstreut mit seinem Laptop. Doch dieses Mal war die Neuigkeit zu groß, zu besonders, als dass ein virtuelles Treffen gereicht hätte. Es musste etwas Besonderes her, und vor allem wollten wir die…

-

Ein Jahr der Vertiefung und Verwandlung im ‚New Work MasterSkills‘ Programm: Wie ich zum menschlichen Werbebanner wurde

Nach einem Jahr im New Work MasterSkills Executive Programm, geführt von Swantje Allmers und Michael Trautmann, bin ich zu einem enthusiastischen Botschafter für dieses transformative Erlebnis geworden. Es hat mich so begeistert, dass ich jeden, den ich treffe – von Büroarbeitern bis hin zu Menschen wie meiner Schwester, die als Friseurmeisterin ihren eigenen Salon leitet…

-

Doppelspitze bei Nextwork: Philipp Brändl wird Co-CEO

In einem Blogbeitrag vom 20.12.2022 mit dem Titel „On my way to part-time CEO“ beschrieb ich meine Reise zur Position des „Part-time CEO“. Ursprünglich überzeugt, diesen Schritt im Januar 2022 zu gehen, erkannte ich während einer sechswöchigen Auszeit in Australien, dass noch einige Abhängigkeiten bei Nextwork gelöst werden mussten. Diese Erkenntnis führte unter anderem zur…

-

Nextwork versendet keine XMAS-Geschenke oder E-Mails. Wir spenden stattdessen: 10.000€.

Während die Feiertage näher rücken und das Jahr zu einem Ende kommt, möchten wir bei Nextwork eine Tradition fortsetzen, die uns besonders am Herzen liegt. Anstatt typische Weihnachtsgeschenke oder E-Mails zu versenden, haben wir schon vor mehr als 15 Jahren beschlossen, unsere Ressourcen sinnvoller zu nutzen und einen Betrag an verschiedene wohltätige Organisationen zu spenden.…

-

Nextwork feiert das Jahr 2023 in Bad Gastein im Miramonte!🎄 🏔 🎿 🏂 😎 👻 💃 🕺 🍸 🤸♂️ 🤳 …

Es war soooo ein wunderschönes Wochenende mit dem gesamten Team inklusive allen Partnerinnen, Partnern und Kindern. Ein Wort beschreibt es am besten: Verbundenheit 🙏 Philipp Andre Finn Joana Sinah Sabrina Kristina Lena Chris Julian Maxi Tim Anne Anna Anna K Barbara Cliff David Irina Kathi Lukas Marc Mariella Max IT Waldemax Miriam Palle the Boss…

-

Verantwortung übernehmen: Warum Nextwork eine B Corp ist

Als Gründer und CEO von Nextwork habe ich mich stets dafür eingesetzt, dass wir nicht nur die Zertifizierungen anbieten, die wir in unserer Beratung unseren Kunden empfehlen, sondern diese auch selbst vorleben. Dies schließt ISO9001, TISAX, das Bio-Label für unsere Kaffeemarke „Alice & Bob“, EcoVadis und selbstverständlich die B Corp-Zertifizierung ein. Es ist mir wichtig,…

-

Ein bewegender Moment (Podcastfolge zu Ersthelferausbildung für mentale Gesundheit (MFHA)

Es gibt Momente, die uns bis ins Mark berühren und von denen wir uns wünschen, dass sie niemals enden. Einen solchen Moment erlebte ich heute Morgen. Seit der Gründung meiner Firma im Jahre 2006 haben wir viele Höhen und Tiefen durchlaufen. Und heute Morgen, auf dem Weg ins Büro, wurde mir wieder mal klar, warum…

-

Wanted: Unternehmen für Pro Bono B Corp Zertifizierungs-Begleitung

Nextwork möchte nicht nur an der eigenen Entwicklung als Unternehmen arbeiten, sondern auch einen positiven Einfluss auf andere Organisationen haben. Diese Überzeugungen setzen wir in die Tat um, indem wir ein Unternehmen während des gesamten B Corp Zertifizierungs-Prozesses beraten – ohne Honorar. Warum tun wir das? Weil wir glauben, dass Veränderung bei uns beginnt. Weil…

-

5 einfache Schritte zu mehr Nachhaltigkeit (Gastbeitrag W&V)

In meinem neuen Gastbeitrag bei der W&V geht es um die Umsetzung von Nachhaltigkeit in kleinen und mittleren Unternehmen (KMUs). Die steigenden Anforderungen an Nachhaltigkeit betreffen nicht mehr nur große Unternehmen, sondern auch KMUs. Kunden, Investor:innen und Mitarbeitende legen zunehmend Wert auf nachhaltige Geschäftspraktiken. Gesetze wie das Lieferketten-Gesetz und die Corporate Sustainability Reporting Directive (CSRD)…

-

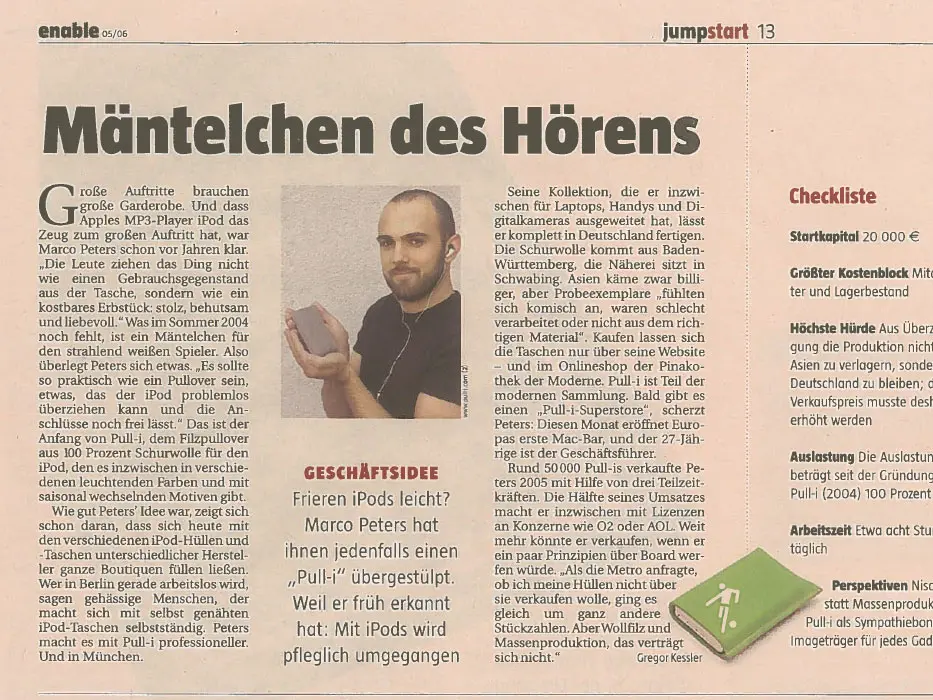

PULL-i: Mein Weg durch die Höhen und Tiefen des Unternehmertums

Bevor die Geschichte nächstes Jahr tatsächlich 20 (zwanzig!) Jahre her ist, hole ich sie noch mal raus. Sie beginnt also im Sommer 2004. Damals gab es das iPhone noch nicht. Es gab aber den wunderschönen iPod von Apple, für den ich jedoch keine angemessene Schutzhülle finden konnte. Es gab nur komische und meiner Meinung nach…

-

Meine Reise als B Leader und Hintergründe zum B Leader Training

Seit Anfang 2023 bin ich wirklich stolz darauf, mich als „B Leader“ bezeichnen zu können. Hinter diesem etwas fancy klingenden Titel steckt eine wirklich spannende Reise. Ich habe nicht nur ein neues Verständnis für unternehmerische Verantwortung gewonnen, sondern auch die Möglichkeit bekommen, aktiv an einer nachhaltigeren Wirtschaft mitzuarbeiten. In diesem Artikel nehme ich euch mit…

-

Greenwashing – mehr Glaubwürdigkeit für die Guten (Fachartikel zu B Corp)

Stimmt, Luisa Neubauer hatte es ja schon auf den Punkt gebracht: Viele Unternehmen geben lediglich vor, sich für Klima, Gesellschaft und Umwelt einzusetzen. Doch wie können Unternehmen wirklich ehrlich sein? Und wie gelingt es Marken, dass die Menschen ihnen vertrauen und ihr nachhaltiges Handeln messbar und nachvollziehbar wird? Meine aktuellen Fachartikel zu B Corp: Das…

-

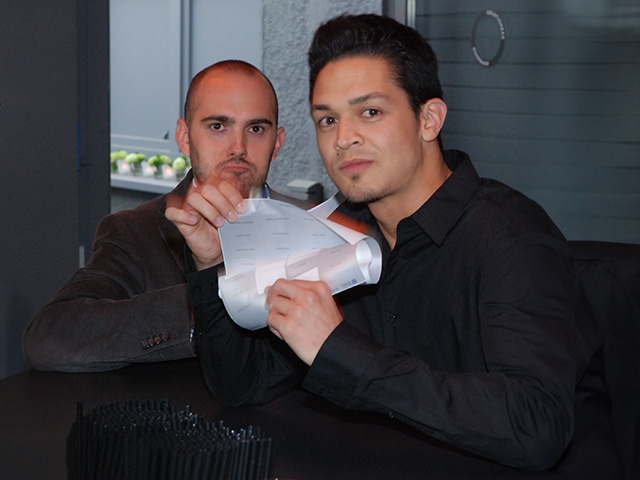

15 Jahre gemeinsames Wachstum – High Five auf einen außergewöhnlichen Mitstreiter

Stell dir vor: Zwei Jungs aus Wuppertal, die getrennt auf Reisen gehen, um dieselbe Person zu besuchen – meine Schwester – und sich an der Costa Blanca in Spanien treffen. Wer hätte gedacht, dass diese Begegnung zu einem dynamischen Duo führen würde, das 15 Jahre später gemeinsam ein erfolgreiches Unternehmen in München leitet? André startet…

-

Nextwork Teamausflug Sommer 2023 in Bad Gastein 😍

Dieses Mal waren wir im wunderschönen Hotel Regina im immer noch total crazy Bad Gastein. Soviel dazu: What Happens in Bad Gastein Stays in Bad Gastein 🤐

-

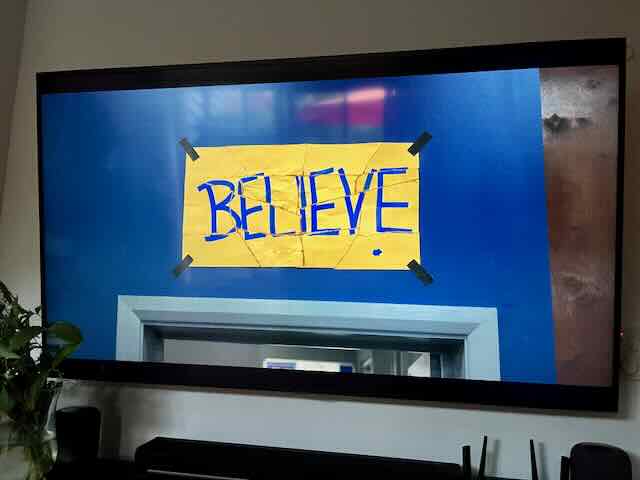

Be curious, not judgemental; Oklahoma, Goldfish and Barbecue Sauce – The Lasso Way

Es gibt unzählige großartige Serien da draußen, die ich immer wieder gerne empfehle. Doch es gibt eine, die es für mich auf eine ganz andere Ebene schafft: Ted Lasso. Ich weiß, nicht alle von euch haben vielleicht Zugang zu Apple+, wo die Serie exklusiv läuft, und das hier soll nicht bloß ein weiterer „Du musst…

-

3 Gründe für eine Ausbildung bei Nextwork: Praxisnah, individuell und modern

Hast du festgestellt, dass studieren doch nichts für dich ist? Möchtest du nach Abschluss deines Bachelor- oder Masterstudiums etwas Praxisnahes lernen? Hast du dich dafür entschieden, deine Ausbildung – im Einzelhandel beispielsweise – durch eine weitere Ausbildung zu ergänzen? Oder bist du ganz klassisch auf der Suche nach einem passenden Unternehmen für deine Ausbildung nach…